Contoh Kasus Pada Cyber Sabotage & Extortion

|

1. Kasus Penyebaran Virus Worm

2. Kasus Logic Bom

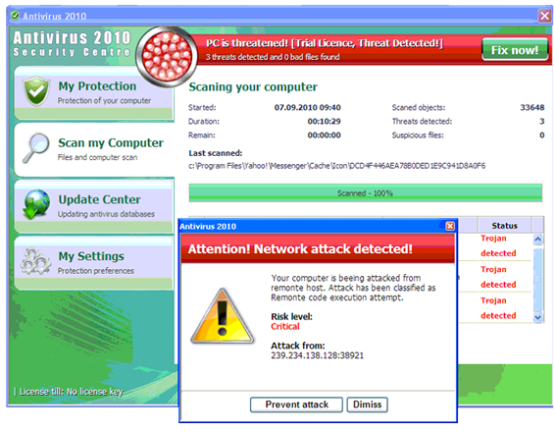

Beberapa

waktu terakhir, banyak bermunculan tentang Antivirus Palsu yang bisa

berbahaya jika terinstal di komputer. Penyebaran virus saat ini sudah

mengalami banyak perubahan dibandingkan dengan tahun-tahun sebelumnya

terutama dari metode penyebaran yang saat ini sudah tidak hanya

memanfaatkan piranti removable media seperti USB Flash atau HDD

eksternal. Antivirus palsu adalah malware yang menyamarkan dirinya

sebagai program keamanan seperti antivirus. Antivirus palsu dirancang

untuk menakut-nakuti user dengan menampilkan peringatan palsu yang

menginformasikan bahwa komputer terinfeksi program berbahaya, biasanya

sering terjadi ketika sedang menggunakan komputer atau sedang browsing

lalu muncul iklan pop up tentang software antivirus yang menyatakan

bahwa komputer anda telah terinfeksi virus dan kemudian anda

diperintahkan untuk men-download software tertentu. Penyebaran antivirus

palsu ini dilakukan dengan sengaja dan secara otomatis apabila seorang

user yang tanpa sengaja men-download sebuah program yang apabila program

tersebut kemudian dijalankan antivirus palsu akan langsung aktif di

komputernya, sehingga menyebabkan program komputer tidak berfungsi

sebagaimana mestinya. Antivirus palsu biasanya bersifat trial sehingga

untuk mendapatkan versi Full, user harus melakukan registrasi dengan

mengirimkan sejumlah uang ke alamat yang sudah ditentukan. Kejahatan

seperti ini termasuk ke dalam jenis kejahatan Cyber Sabotage and

Extortion yaitu dimana kejahatan dengan melakukan atau membuat gangguan,

perusakan, penghancuran terhadap suatu data, program komputer atau

sistem jaringan komputer dengan menyusupkan suatu logic bomb, virus

komputer ataupun suatu program tertentu, sehingga data, program komputer

atau sistem jaringan komputer tidak dapat digunakan, tidak berjalan

sebagaimana mestinya.

Beberapa

waktu terakhir, banyak bermunculan tentang Antivirus Palsu yang bisa

berbahaya jika terinstal di komputer. Penyebaran virus saat ini sudah

mengalami banyak perubahan dibandingkan dengan tahun-tahun sebelumnya

terutama dari metode penyebaran yang saat ini sudah tidak hanya

memanfaatkan piranti removable media seperti USB Flash atau HDD

eksternal. Antivirus palsu adalah malware yang menyamarkan dirinya

sebagai program keamanan seperti antivirus. Antivirus palsu dirancang

untuk menakut-nakuti user dengan menampilkan peringatan palsu yang

menginformasikan bahwa komputer terinfeksi program berbahaya, biasanya

sering terjadi ketika sedang menggunakan komputer atau sedang browsing

lalu muncul iklan pop up tentang software antivirus yang menyatakan

bahwa komputer anda telah terinfeksi virus dan kemudian anda

diperintahkan untuk men-download software tertentu. Penyebaran antivirus

palsu ini dilakukan dengan sengaja dan secara otomatis apabila seorang

user yang tanpa sengaja men-download sebuah program yang apabila program

tersebut kemudian dijalankan antivirus palsu akan langsung aktif di

komputernya, sehingga menyebabkan program komputer tidak berfungsi

sebagaimana mestinya. Antivirus palsu biasanya bersifat trial sehingga

untuk mendapatkan versi Full, user harus melakukan registrasi dengan

mengirimkan sejumlah uang ke alamat yang sudah ditentukan. Kejahatan

seperti ini termasuk ke dalam jenis kejahatan Cyber Sabotage and

Extortion yaitu dimana kejahatan dengan melakukan atau membuat gangguan,

perusakan, penghancuran terhadap suatu data, program komputer atau

sistem jaringan komputer dengan menyusupkan suatu logic bomb, virus

komputer ataupun suatu program tertentu, sehingga data, program komputer

atau sistem jaringan komputer tidak dapat digunakan, tidak berjalan

sebagaimana mestinya. Sebagai

contoh kasus penyebaran virus dengan sengaja adalah kasus cybercrime

yang terjadi pada bulan Juli 2009, dimana salah satu jejaring social

yang sedang naik pamor di masyakarat yaitu Twitter menjadi media infeksi

modifikasi New Koobface, worm yang mampu membajak akun Twitter dan

menular melalui postingannya, dan menjangkiti semua follower. Bukan

hanya Twitter, pada Agustus 2009 penjahat cyber melakukan aksinya dengan

mengiklankan video erotis, dan ketika pengguna mengkliknya, maka

otomatis akan mengunduh software antivirus palsu seperti Trojan-Downloader.Win32.Banload.sco.

Koobface juga memberi link ke program antivirus palsu seperti XP

Antivirus dan Antivirus 2009. Program spyware tersebut juga mengandung

kode worm. Semua kasus ini hanya sebagian dari sekian banyak kasus

penyebaran malware di jejaring sosial. Menurut seorang peneliti senior

dari Fortinet FortiGuard Labs di Sunnyvale, California bernama Raul

Alvarez, ”Saat ini muncul berbagai macam antivirus palsu yang tersebar

dan menawarkan diri untuk diunduh secara gratis maupun berbayar.

Rata-rata antivirus palsu tersebut menggunakan variasi, style dan nama

yang berbeda-beda. Namun, terdapat hal lain yang dapat membedakan

antivirus palsu tersebut dengan yang asli, antivirus palsu tersebut

rata-rata akan menawarkan jasa scanning otomatis ke perangkat

penggunanya dan di akhir tugasnya, software tersebut akan memberitahukan

bahwa perangkat penggunanya telah terinfeksi oleh virus atau malware”.

Raul Alvarez menyarankan agar pengguna PC yang telah terinfeksi

perangkatnya oleh antivirus palsu untuk menggunakan software yang asli

dan melakukan scanning secara menyeluruh. Setelah itu diharapkan untuk

melakukan reboot dan masuk ke dalam safe mode dan memulai scanning

sekali lagi

Sebagai

contoh kasus penyebaran virus dengan sengaja adalah kasus cybercrime

yang terjadi pada bulan Juli 2009, dimana salah satu jejaring social

yang sedang naik pamor di masyakarat yaitu Twitter menjadi media infeksi

modifikasi New Koobface, worm yang mampu membajak akun Twitter dan

menular melalui postingannya, dan menjangkiti semua follower. Bukan

hanya Twitter, pada Agustus 2009 penjahat cyber melakukan aksinya dengan

mengiklankan video erotis, dan ketika pengguna mengkliknya, maka

otomatis akan mengunduh software antivirus palsu seperti Trojan-Downloader.Win32.Banload.sco.

Koobface juga memberi link ke program antivirus palsu seperti XP

Antivirus dan Antivirus 2009. Program spyware tersebut juga mengandung

kode worm. Semua kasus ini hanya sebagian dari sekian banyak kasus

penyebaran malware di jejaring sosial. Menurut seorang peneliti senior

dari Fortinet FortiGuard Labs di Sunnyvale, California bernama Raul

Alvarez, ”Saat ini muncul berbagai macam antivirus palsu yang tersebar

dan menawarkan diri untuk diunduh secara gratis maupun berbayar.

Rata-rata antivirus palsu tersebut menggunakan variasi, style dan nama

yang berbeda-beda. Namun, terdapat hal lain yang dapat membedakan

antivirus palsu tersebut dengan yang asli, antivirus palsu tersebut

rata-rata akan menawarkan jasa scanning otomatis ke perangkat

penggunanya dan di akhir tugasnya, software tersebut akan memberitahukan

bahwa perangkat penggunanya telah terinfeksi oleh virus atau malware”.

Raul Alvarez menyarankan agar pengguna PC yang telah terinfeksi

perangkatnya oleh antivirus palsu untuk menggunakan software yang asli

dan melakukan scanning secara menyeluruh. Setelah itu diharapkan untuk

melakukan reboot dan masuk ke dalam safe mode dan memulai scanning

sekali lagiSumber : shady man

Pelaku Cyber Sabotage and Extortion

Gary McKinnon adalah Pria kelahiran Inggris berusia 41 tahun yang

bekerja sebagai computer system administrator di sebuah perusahaan.

Gary McKinnon adalah Pria kelahiran Inggris berusia 41 tahun yang

bekerja sebagai computer system administrator di sebuah perusahaan.Untuk online, ia menggunakan dial-up 56Kb, sementara image yang berhasil ia temukan punya resolusi yang tinggi / hires sehingga waktu aksesnya lumayan lama.

Faktor lain ialah koneksinya yang tiba-tiba terputus, mungkin karena terdeteksi, sehingga ia tidak bisa online lebih lama lagi (Ia baru sadar kalau belum melakukan setting daerah

waktu). Ia online delapan jam sehari, setiap hari, lebih dari setahun.

Saat Muda Gary sangat menggemari fiksi ilmiah dan UFO. Gary termotivasi dengan sang ayah tirinya yang pernah berkata kepadanya bahwa ayah tirinya pernah melihat sebuah UFO terbang di atas Bonnybridge, dekat Falkirk. Bonnybridge merupakan salah satu ibukota UFO di dunia. Disebut begitu karena penampakan UFO di sana tertinggi dari wilayah manapun di dunia. Gary juga mengaku menyusun daftar orang-orang di bumi yang bukan human beings. Kata Gary, meski mereka ETs, mereka sudah sangat menyerupai manusia. Sayangnya daftar tersebut ada di dalam komputernya yang disita oleh kepolisian Inggris.

Penanggulangan Global

- Melakukan modernisasi hukum pidana nasional beserta hukum acaranya.

- Meningkatkan sistem pengamanan jaringan komputer nasional sesuai standar internasional.

- Meningkatkan pemahaman serta keahlian aparatur penegak hukum mengenai upaya pencegahan, investigasi dan penuntutan perkara-perkara yang berhubungan dengan cybercrime.

- Meningkatkan kesadaran warga negara mengenai masalah cybercrime serta pentingnya mencegah kejahatan tersebut terjadi.

- Meningkatkan kerjasama antarnegara, baik bilateral, regional maupun multilateral, dalam upaya penanganan cybercrime.

Ketentuan Hukum Pidana

Pengertian Cyber Sabotage And Exortion

Cyber sabotage and exortion bila kita artikan kedalam bahasa indonesia berarti sabotase di dunia internet, dan exortion berarti pemerasan. Jadi cyber sabotage and exortion adalah Kejahatan yang dilakukan dengan membuat gangguan ,

perusakan atau penghancuran terhadap suatu data,

program komputer atau sistem jaringan komputer yang

terhubung dengan internet.

Dalam hal ini si pelaku melakukan perusakan atau penghancuran data, setelah berhasil melakukan penghancuran tersebut si pelaku menawarkan diri untuk memperbaiki komputer atau jaringan komputer yang sudah dirusak si pelaku. Nah disinilah si pelaku melakukan exortion (pemerasan), karena hanya dia yang bisa memperbaiki komputer tersebut, maka pelaku tersebut membanderol dengan harga tinggi atas perbaikan yang mereka lakukan.

Dan bisa saja mereka melakukannya berulang-ulang sehingga keuntungan si pelaku lebih besar dari hasil sabotase tersebut.

Mungkin hanya itu penggambaran mengenai cyber sabotage and exortion dari saya, mungkin banyak kekurangan dan mungkin terdapat kesalahan dalam tulisan yang saya posting ini. bila ada kekurangan atau kesalahan mohon dimaafkan karena saya masih belajar dan silahkan beri komentar bila ingin menambahkan tentang pengertian sabotage and exortion. Terima Kasih.

sumber: modul BSI

penulis : Wawan Ridwanulloh